Advanced Hand-On Network and Web Penetration for System Administrator

ครบเครื่องเรื่อง Penetration Test ที่ได้มาตรฐานสากล ท่านจะตื่นตาตื่นใจกับวิธีกา และเครื่องมือรวมทั้งผลลัพธ์ที่ได้ อย่างไม่น่าเชื่อ พิสูจน์ได้ในหลักสูตรนี้

ใช้ได้กับ Windows และ Linux รวมทั้ง Firewall ทุกค่าย

|

|

การตรวจสอบ การทดสอบหาจุดอ่อนของระบบ Server System และเครือข่าย รวมทั้ง Web Sserver และ Web Application ในองค์กร ไม่ใช่กระทำเพียงแค่ Hack ระบบ แต่เป็นเรื่องของการบริหารจัดการทุกอย่างในเชิงปฎิบัติ ในระดับที่สามารถนำไปใช้เป็นวิชาชีพได้

หลักสูตรนี้ เริ่มตั้งแต่การเตรียมการ การเลือกเครื่องมือที่จะเอามาใช้ การวางแผนและเลือกเป้าหมาย การจัดทำ Baselining การเลือกวิธีการ Ethical Hacking การเลือกวิธีการต่างๆ จากนั้น ลงมือภาคปฏิบัติล้วนๆ ด้วยเครื่องมือประเภท Freeware ต่างๆ หลังจาก การทดสอบเจาะระบบแล้ว จัดระบบทุกอย่างให้เข้าที่เหมือนเดิม จากนั้นวิเคราะห์ผลลัพธ์ เพื่อประเมินจุดอ่อนในระบบ Security และกำหนดวิธีการป้องกันและอุดช่องโหว่ ท้ายสุดคือการจัดทำรายงาน

หลักสูตรนี้ครอบคลุมไปถึง การจัดทำ Password Cracking ประเภทต่างๆ การทำ System และ Password Exploitation การทำ Web Application Exploitation การประเมินช่องโหว่ของ Web Application การจัดทำ Network Exploitation การจัดทำ การประเมินช่องโหว่ของระบบเครือข่าย รวมทั้ง Server ตลอดจนการทำ Wireless Exploitation เป็นหลักสูตรที่สมบูรณ์แบบสำหรับท่านที่ต้องดูแลระบบเครือข่าย ระบบซอฟแวร์ ระบบอินเทอร์เน็ตและ Web Server ระบบเครือข่ายไร้สายและเครือข่ายทั่วไป เป็นการเรียนเพื่อปฎิบัติงานด้านการตรวจสอบ และดูแลรักษาความปลอดภัยระบบไอทีอย่างเป็นระบบ อย่างแท้จริง

ท่านจะได้เรียนอะไรในหลักสูตรนี้

เรียนวิธีการ วางระบบ ทดสอบการหาช่องโหว่ของระบบเครือข่าย ระบบ Server ระบบ Wireless ระบบ Internet Firewall ระบบ Web Server และ web application Service

เรียนวิธีการ เลือกเป้าหมาย ที่จะทดสอบ วิธีการ ประเมินจุดที่ต้องทดสอบ

เรียนวิธีการ เลือกและใช้เครื่องมือ เพื่อการทดสอบ หาช่องโหว่ระบบ

เรียนวิธีการ วิเคราะห์ผลลัพธ์ วิธีการตีความค่าจากรายงานต่างๆ ที่ปรากฎ

เรียนวิธีการเขียน และจัดทำรายงานผลการวิเคราะห์

เรียนวิธีการหามาตรการ ป้องกันในกรณีที่ตรวจพบช่องโหว่

เรียนวิธีการ Cleaning เพื่อกลบร่องรอยการทำ Penetration Test และนำระบบกลับเข้าสูภาวะปกติ

เรียนวิธีการ ทำ Penetration ต่อ ระบบเครือข่าย ระบบ Server ระบบ Wireless ระบบ Internet Firewall ระบบ Web Server และ web application Service

เรียนวิธีการใช้เครื่องมือ ในการ เจาะระบบต่างๆ

รายละเอียดหลักสูตร

Objectives of penetration testing

Types of penetration testing

Black box

White box

Gray box

General penetration testing phases

Gathering requirements

Preparing and planning

Defining scope

Conducting a penetration test

Categorization of vulnerabilities

Asset risk rating

Reporting

Network Information Gathering

Discovering live servers over the network

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Bypassing IDS/IPS/firewall

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Discovering ports over the network

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Service fingerprinting

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Determining the OS using nmap and xprobe2

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Service enumeration

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Network Exploitation

Gathering information for credential cracking

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking FTP login using custom wordlist

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking SSH login using custom wordlist

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking HTTP logins using custom wordlist

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking MySql and PostgreSQL login using custom wordlist

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking Cisco login using custom wordlist

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Web Application Information gathering

Using DNS protocol for information gathering

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Web application firewall detection

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Discovering hidden files/directories using DirBuster

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Finding SSL cipher vulnerabilities

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

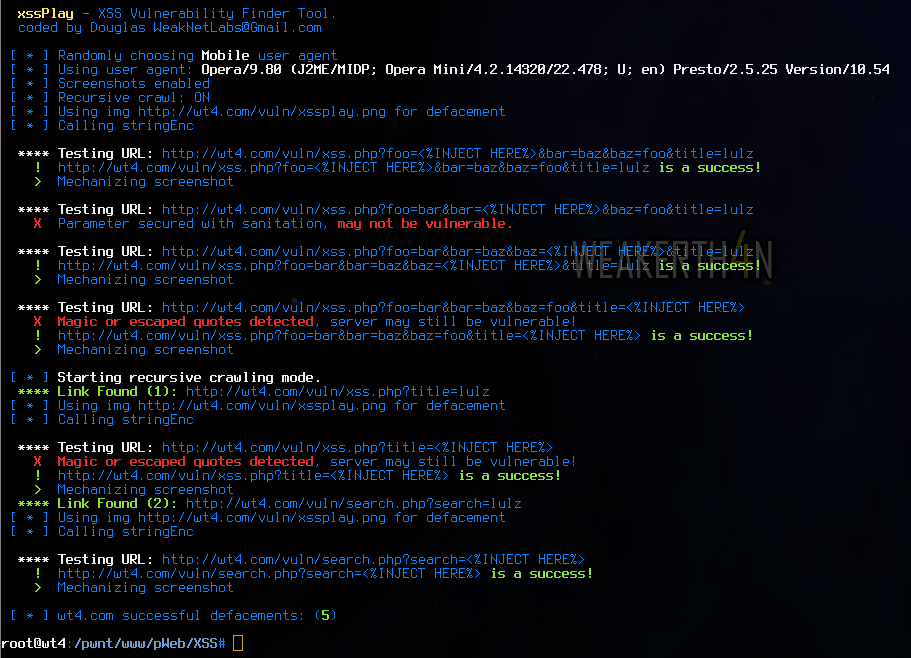

Web Application Exploitation

Using Burp for active/passive scanning

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Using sqlmap to find SQL Injection on the login page

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Exploiting SQL Injection on URL parameters using SQL Injection

System and Password Exploitation

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Using local password-attack tools

Cracking password hashes

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking NTLM hashes using rainbow tables

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

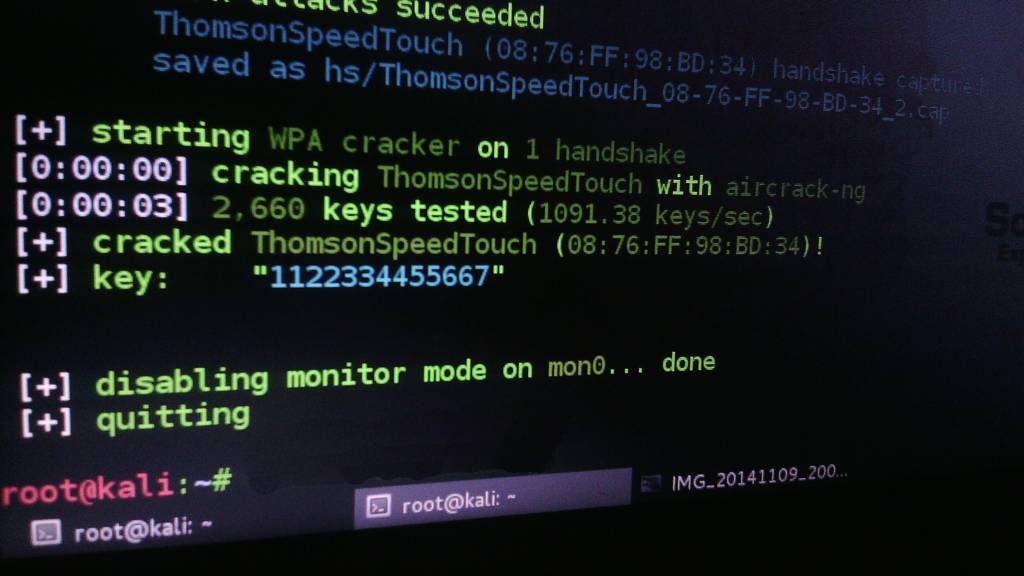

Wireless Exploitation

Bypassing MAC address filtering

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Sniffing network traffic

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking WPA/WPA2 encryption

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Denial-of-service attacks

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Password Cracking

Resetting local Windows machine password

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking remote Windows machine passwords

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Windows domain password attacks

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking local Linux password hashes

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking password hashes with a wordlist

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Brute force password hashes

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking FTP passwords

You have a username but not a password

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

You have a userlist Cracking Telnet and SSH passwords

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking Telnet passwords with a userlist

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

Cracking SSH password with a known user

เครื่องมือที่ใช้

วิธีการดำเนินการ

วิธีการอ่านและวิเคราะห์ผลลัพธ์

หากท่านสนใจสามารถสอบถามเพิ่มเติมได้ที่ T. 081-6676981, 089-7767190,

02-2740864, 02-2740867

หรือ ![]() : This email address is being protected from spambots. You need JavaScript enabled to view it., This email address is being protected from spambots. You need JavaScript enabled to view it. , This email address is being protected from spambots. You need JavaScript enabled to view it.

: This email address is being protected from spambots. You need JavaScript enabled to view it., This email address is being protected from spambots. You need JavaScript enabled to view it. , This email address is being protected from spambots. You need JavaScript enabled to view it.

![]() Facebook.com/cyberthai

Facebook.com/cyberthai ![]() Line ID : cyberthai

Line ID : cyberthai