ติดตั้ง WLAN Controller ของ Cisco

Wireless Access Point จาก Cisco จะช่วยให้เพิ่มระยะทางการเชื่อมต่อเครือข่าย รวมทั้งการเดินสายสัญญาณเครือข่ายในพื้นที่ๆเข้าถึงได้ยาก หรือไม่สามารถเข้าไปติดตั้งได้สะดวก ตัว Access Point เองก็ยังให้โซลูชั่นเกี่ยวกับการติดตั้งเครือข่าย ด้วยงบประมาณที่เล็กน้อย และโซลูชั่นระบบไร้สายของ Cisco ช่วยให้การสื่อสารระบบไร้สายมีความปลอดภัย สามารถจัดการได้ง่าย อีกทั้งมีความเสถียรในการทำงานไม่ว่าที่ความเร็วและระยะทางเท่าใดก็ตาม

โซลูชั่นของระบบไร้สายของ Cisco มีอยู่ 2 แบบ ได้แก่

- อุปกรณ์ Access Point ที่เชื่อมต่อเข้าโดยตรงกับเครือข่ายแบบมีสาย

- การเชื่อมต่อแบบ 2 ส่วน ที่ต้องขึ้นกับอุปกรณ์ Controller โดยมี Access Point เชื่อมต่อตรงไปที่ตัว Controller หรืออุปกรณ์ที่มีการควบคุมแบบรวมศูนย์ และอุปกรณ์ชิ้นนี้จะเชื่อมต่อเข้าไปที่เครือข่ายแบบมีสาย อีกทีหนึ่ง

ข้อดีของการติดตั้ง Wireless Controller

- ความปลอดภัยในระดับสูงกว่าบน Access Point ทั่วไป

- การบริหารจัดการคลื่นความถี่วิทยุ

- การบริหารจัดการเฉพาะจุด

- การให้บริการสำหรับอุปกรณ์ที่เคลื่อนย้ายได้

- การให้บริการแบบต่างๆ (ขึ้นอยู่กับรุ่นที่ใช้)

ฉบับนี้ผู้เขียนขอแนะนำวิธีการติดตั้ง WLAN Controller รุ่น 4400 Series จาก Cisco โดยขอ

ยกตัวอย่าง 2 แบบ สำหรับท่านที่ยังไม่เคยได้ทดลองติดตั้งมาก่อน

|

ภาพที่ 1 รูปแบบการเชื่อมต่อใช้งานของ WLAN Controller |

อุปกรณ์ที่ใช้

- Catalyst Switch ที่ติดตั้ง Cisco IOS ที่รองรับ WLAN Controller

- Cisco 4404 WLAN Controller ที่รัน Software Version 7.0

Dynamic Interface บน WLAN Controller

Dynamic Interface หรือที่เรารู้จักกันดีคือ VLAN Interface เป็น Interface ที่สร้างขึ้นโดยผู้ใช้งาน และถูกออกแบบให้มีความคล้ายคลึงกันกับ VLAN สำหรับ Client ของ WLAN โดย Controller ของ Cisco สามารถรองรับอินเตอร์เฟซได้มากถึง 512 อินเตอร์เฟซ ในแต่ละ Dynamic interface สามารถจัดคอนฟิกได้อย่างอิสระ และยอมให้มีการสื่อสารแบบแยกอิสระได้ นอกจากนี้ในแต่ละ Dynamic Interface สามารถควบคุม VLAN และการื่อสารอื่นๆระหว่าง Controllers และอุปกรณ์เครือข่ายอื่นๆทั้งหมด และแต่ละอินเตอร์เฟซนี้ยังสามารถทำตัวเป็น DHCP Relay สำหรับ Client ในระบบไร้สาย ซึ่งได้ถูก map เข้าไปที่อินเตอร์เฟซ ท่านสามารถกำหนด Dynamic Interface ไปที่ Distribution System Ports รวมทั้ง WLAN ตลอดจน ระบบ บริหารจัดการในระดับ layer 2 และ ตัวจัดการ Access Point ในระดับ layer 3 ได้อีกด้วย นอกจากนี้ ท่านยังสามารถ map Dynamic Interface ไปที่ Backup Port

ท่านยังสามารถจัดคอนฟิก 0, 1 หรือหลายๆ Dynamic Interface บน Distribution System Port อย่างไรก็ตาม Dynamic Interface ทั้งหมดจะต้องอยู่บน VLAN ที่ต่างกัน หรือไม่ก็ IP Subnet ที่ต่างกัน หากพอร์ตถูกกำหนดให้เป็น Untagged แล้ว (พอร์ตที่ไม่ได้ถูกกำหนดให้เป็น VLAN ใดๆ) ตัว Dynamic Interface ทั้งหมดจะต้องอยู่บน Subnet ที่ต่างกัน จากอินเตอร์เฟซอื่นๆที่ถูกคอนฟิกไว้บนพอร์ต

|

ภาพที่ 2 WLAN Controller รุ่น 4400 จาก Cisco |

ข้อควรจำคือ การคอนฟิก Dynamic Interface ด้วย Subnet ระดับสอง (Subnet ซ้อน Subnet) ไม่สามารถทำได้ และ Cisco ได้เสนอแนะให้ใช้ tagged VLAN สำหรับ Dynamic Interface สำหรับ WLAN Controller ของ Cisco ได้กำหนดโมเดลการทำงานของ VLAN บน WLAN Controller ดังภาพ

|

ภาพที่ 3 โมเดลการทำงานของ VLAN บน WLAN Controller |

รายละเอียดการจัดคอนฟิก บน Catalyst Switch

lab1sup720ip1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

lab1sup720ip1(config)#interface gigabitethernet 1/6

lab1sup720ip1(config-if)#

lab1sup720ip1(config-if)#switchport

lab1sup720ip1(config-if)#switchport trunk encapsulation dot1q

lab1sup720ip1(config-if)#switchport trunk allowed vlan 1,5,15,20,25,30,35,40,45,50,55,100

lab1sup720ip1(config-if)#switchport mode trunk

lab1sup720ip1(config-if)#end

lab1sup720ip1#

การติดตั้ง VLAN บน WLAN Controller

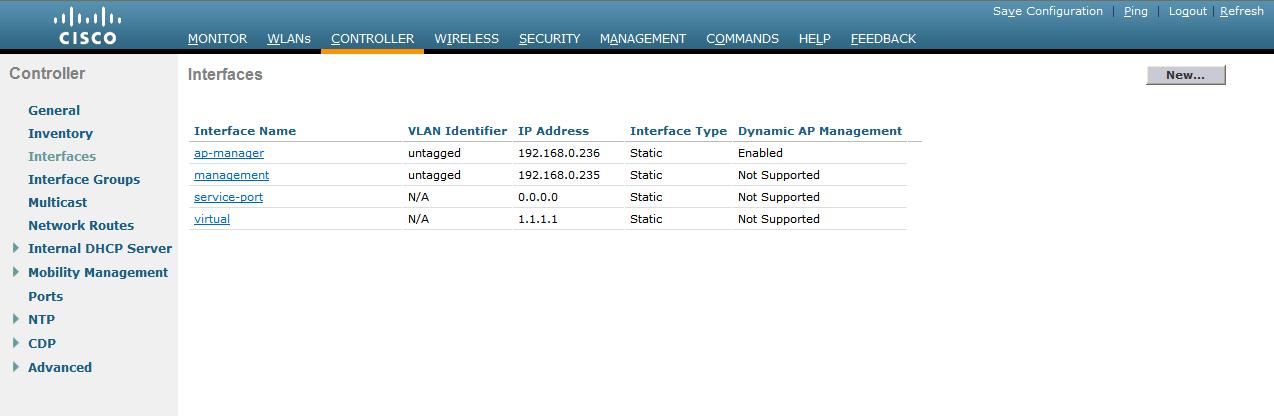

จากหน้าจอ Web GUI ให้เลือก Controller --- > Interface จะปรากฏหน้าจอที่แสดงรายการของอินเตอร์เฟซ ซึ่งได้จัดคอนฟิกบน WLAN Controller ถ้าหากต้องการสร้าง Dynamic Interface ใหม่ให้ คลิ๊ก ไปที่ New

|

ภาพที่ 4 หน้าจอแสดงรายการของ VLAN ที่ติดตั้งก่อนหน้า |

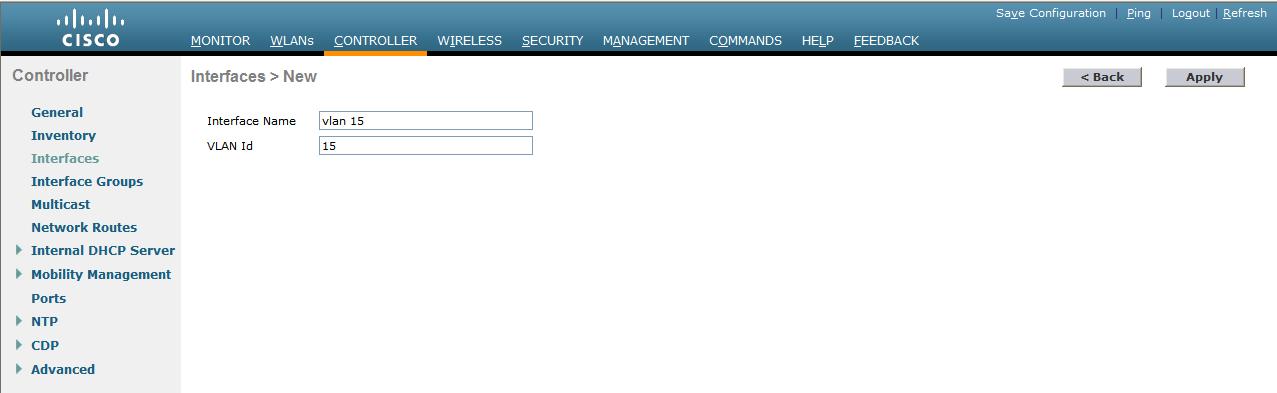

- ใส่ชื่อของอินเตอร์เฟซและเลขหมายของ VLAN จากนั้น คลิ๊ก ที่ Apply.

|

ภาพที่ 5 แสดงหน้าจอการติดตั้ง VLAN |

- ใส่ค่าพารามิเตอร์ที่เกี่ยวข้องกับการทำงานของ VLAN นี้ โดยค่าพารามิเตอร์ประกอบด้วย ไอพีแอดเดรส และ netmask Gateway รวมทั้งไอพีแอดเดรสของ DHCP Server จากนั้นให้คลิ๊กที่ Apply ต่อไปนี้เป็นตัวอย่าง

|

ภาพที่ 6 หน้าจอแสดงการติดตั้งขอบเขตการทำงานของ DHCP Server |

หมายเหตุ : ไอพีแอดเดรสที่กำหนดให้กับอินเตอร์เฟซนี้จะทำหน้าที่เป็น DHCP Relay สำหรับ Client ที่จะได้รับไอพีแอดเดรสจาก DHCP Server ตัวอย่างเช่น เมื่อ Client พยายามที่จะขอเชื่อมต่อกับ Access Point โดยผ่านทางการเรียกที่ใช้ชื่อ SSID จะมีการ Map ไปที่ Dynamic Interface นี้ และจะมีการป่าวประกาศภายใน Subnet นี้ออกไปที่ DHCP Server โดย WLAN Controller จะส่งคำร้องขอไปที่ DHCP Server หรือไม่หากตัวมันเองเป็น DHCP Server เสียเอง ก็จะมีการส่งไอพีแอดเดรสมาให้กับ Client ด้วยไอพีที่กำหนดไว้ใน DHCP Scope

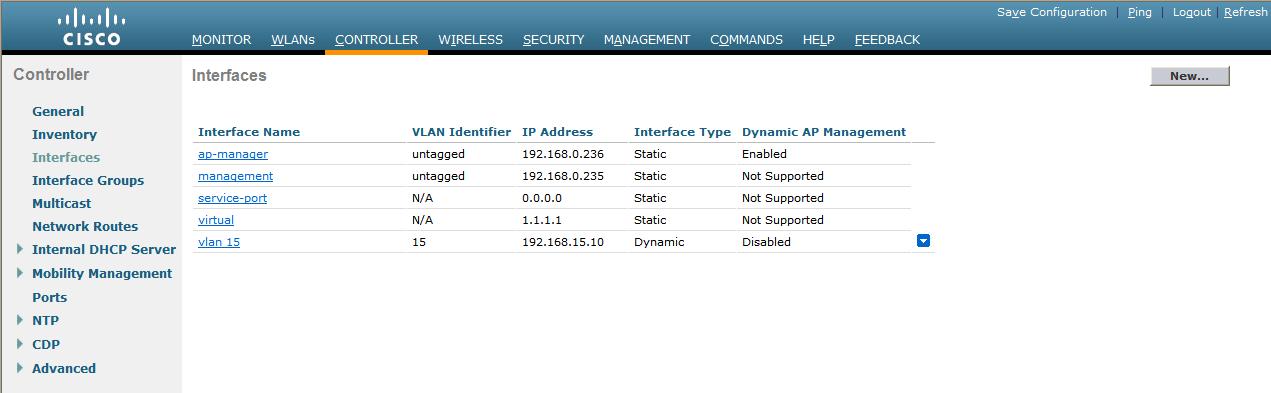

- การตรวจสอบการตั้งค่าบนอินเตอร์เฟซ

ให้คลิ๊กที่ Controller ในเมนู ที่ด้านบนของ Windows จากนั้นให้เลือกอินเตอร์เฟซจากเมนูที่อยู่ทางด้านซ้าย

|

ภาพที่ 7 แสดงชื่อ VLAN ที่ติดตั้งเสร็จแล้ว |

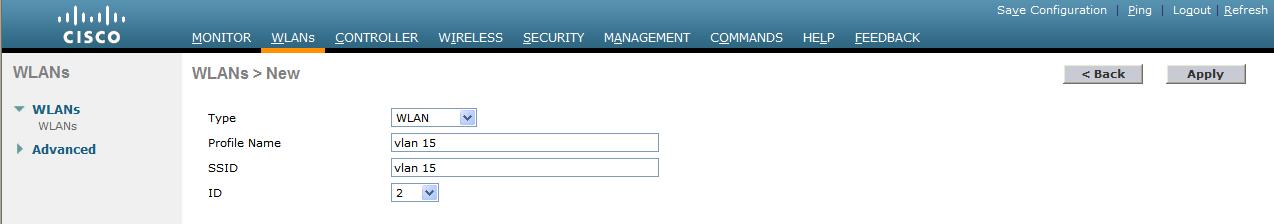

- ให้คลิ๊กที่ WLAN ในเมนูที่ด้านบนของ Windows จากนั้นคลิ๊กที่ Create New

|

ภาพที่ 8 แสดงหน้าจอจัดสร้าง VLAN |

- ให้ใส่ชื่อของ SSID ของ Access Point รวมทั้งชื่อ profile จากนั้นคลิ๊กที่ Apply จากตัวอย่างนี้สมมตว่าใช้ VLAN 15 เพื่อให้ง่ายต่อความเข้าใจ

|

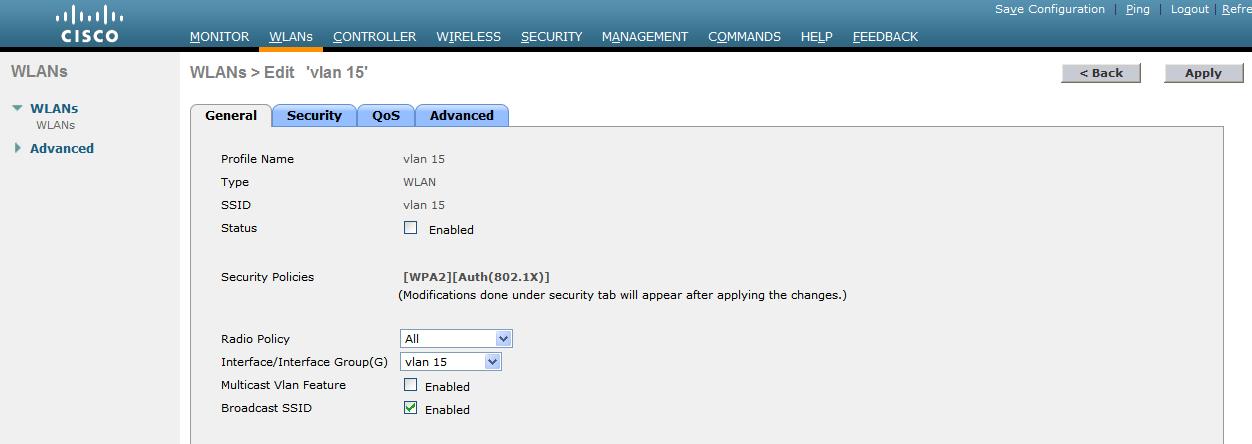

ภาพที่ 9 แสดงหน้าจอกำหนด VLAN |

- เลือก VLAN 15 จาก Drop Down เมนูของ ชื่ออินเตอร์เฟซที่ตรงด้านล่างของหน้าจอ จากนั้นคลิ๊กที่ Apply ในกรณีนี้ SSID VLAN 15 จะถูกผูกเข้ากับชื่ออินเตอร์เฟซ VLAN 15

|

ภาพที่ 10 แสดงหน้าจอขอบเขตการทำงานของ VLAN |

การติดตั้งด้วย Command Line

- จัดสร้างอินเตอร์เฟซและนำไปเกี่ยวข้องกับ VLAN Tag

(lab5wlc4404ip15) >config interface create "vlan 15" 15

- กำหนดไอพีแอดเดรสและ Default Gateway

(lab5wlc4404ip15) >config interface address "vlan 15" 192.168.15.10 255.255.255.0 192.168.15.1

- กำหนด DHCP Server

รูปแบบคำสั่ง : config interface dhcp dynamic-interface <interface-name> primary <primary-server> [secondary] <secondary-server>

(lab5wlc4404ip15) >config interface dhcp dynamic-interface "vlan 15" primary 1 2.168.15.15

- ให้ใส่คำสั่งต่อไปนี้ หากต้องการ Map Interface ไปที่พอร์ดทางกายภาพ

รูปแบบคำสั่ง : config interface port operator_defined_interface_name physical_ds_port_number

(Cisco Controller) >config interface port "vlan 15" 2

- ตรวจสอบค่าคอนฟิกบนอินเตอร์เฟซหลังจากติดตั้งเสร็จ

(Cisco Controller) >show interface summary

Interface Name Port Vlan Id IP Address Type Ap Mgr Guest

-------------------------------- ---- -------- --------------- ------- ------ ----

ap-manager 2 untagged 10.77.244.207 Static Yes N

management 2 untagged 10.77.244.206 Static No N

service-port N/A N/A 50.0.0.1 Static No N

virtual N/A N/A 1.1.1.1 Static No N

vlan 15 2 15 192.168.15.10 Dynamic No N

- กำหนด WLAN

รูปแบบคำสั่ง : config wlan create wlan_id name .

(lab5wlc4404ip15) >config wlan create 2 "vlan 15"

- กำหนดอินเตอร์เฟซของ WLAN

รูปแบบคำสั่ง : config wlan interface wlan_id interface_name .

(lab5wlc4404ip15) >config wlan interface 2 "vlan 15"

- ตรวจสอบดู WLAN รวมทั้งอินเตอร์เฟซที่เกี่ยวข้อง

(lab5wlc4404ip15) >show wlan summary

Number of WLANs.................................. 2

WLAN ID WLAN Name Status Interface Name

------- -------------------- --------- --------------------------------

1 lab5wlc4404ip15 Enabled management

2 vlan 15 Disabled vlan 15

(lab5wlc4404ip15) >

ตรวจสอบความถูกต้อง

ใช้ขั้นตอนต่อไปนี้ตรวจสอบความถูกต้องของค่าที่ตั้งไว้

การตรวจสอบบน Catalyst Switch

controller-ios# show running-config interface gigabitethernet 2/1

Building configuration...

Current configuration : 190 bytes

!

interface GigabitEthernet2/1

no ip address

switchport

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 1,5,15,20,25,30,35,40,45,50,55,100

switchport mode trunk

end

การตรวจสอบหาจุดขัดข้อง

ลองใช้คำสั่งต่อไปนี้เพื่อหาจุดขัดข้องจากการติดตั้ง

- ให้ทดสอบ Ping จาก WLAN Controller ไปที่ Default Gateway ที่ได้คอนฟิกบน VLAN routed interface จากนั้น Ping ไปที่ตำแหน่งตรงกันข้าม

ที่ WLAN Controller :

(lab5wlc4404ip15) >ping 192.168.15.1

Send count =3, Received count-3 from 192.168.15.1

ที่ VLAN routed interface :

lab1sup720ip1# ping 192.168.15.10

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.15.10, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = ½/4 ms

- หากการ Ping ไม่ประสบผลสำเร็จ ให้ใช้ packet capture/sniffer ที่สวิตช์และตรวจสอบการ Tagging VLAN ตามปกติ (Tagging VLAN หมายถึงการติดตั้ง VLAN ID. บนแพ็กเก็ต เพื่อให้สวิตช์สามารถแยกแยะว่าแพ็กเก็ตใดมาจากสมาชิกของ VLAN ใด)

หมายเหตุ : เมื่อมีการส่ง Ping จาก WLAN Controller ไปที่ Layer 3 Gateway ซึ่งอยู่บน Subnet เดียวกับ Dynamic Interface แล้ว ตัว WLAN Controller จะส่ง Ping มาจาก Dynamic Interface

วิธีการติดตั้งการพิสูจน์สิทธิ์บน Wireless Controller

โซลูชั่นทางด้านความปลอดภัยของ Cisco Unified Wireless Network (UWN) ได้ทำให้หน้าที่การทำงานในระดับ Layer 1 Layer2 และ Layer3 ที่มีความซับซ้อน บน Access Point ให้เป็นระบบจัดการเชิงนโยบายที่เรียบง่าย โดยโซลูชั่น UWN ของ Cisco จะให้ความเรียบง่าย ความเป็นหนึ่งเดียวและเครื่องมือจัดการระบบความปลอดภัยอย่างมีระบบ กลไกการทำงานต่างๆเหล่านี้ มีอยู่ใน Wireless Controller ของ Cisco

ตัวอย่างการติดตั้ง

ก่อนที่จะมีการติดตั้ง WLAN และชนิดของการพิสูจน์สิทธิ์ ท่านจะต้องตั้งค่าคอนฟิก WLC (Wireless LAN Controller) ขั้นพื้นฐาน และให้ลงทะเบียน LAPs ไปที่ WLC เสียก่อน

โซลูชั่นในระดับ layer 1

ผู้ใช้บริการไร้สาย สามารถถูกเข้มงวดการแอคเซสเข้าสู่เครือข่าย โดยการตั้งค่าจำนวนของความผิดพลาด จากความพยายามเข้าสู่เครือข่าย WLAN ผู้ใช้บริการได้รับการยกเว้นในเงื่อนไขเหล่านี้โดยดีฟอลด์

- การพิสูจน์สิทธิ์ล้มเหลวติดต่อกัน (จำนวน 5 ครั้งติดต่อกัน และครั้งที่ 6 จะถูกระงับใช้งาน)

- การร้องขอเพื่อเชื่อมต่อล้มเหลวติดต่อกัน (จำนวน 5 ครั้งติดต่อกัน ครั้งที่ 6 จะถูกระงับ)

- การพิสูจน์สิทธิ์ผ่านทาง

- ความพยายามที่จะเข้าไปใช้ไอพีแอดเดรสที่ได้กำหนดให้กับผู้อื่นไปแล้ว (ความพยายามขโมยไอพี)

- การพิสูจน์สิทธิ์ผ่านหน้า Web (ความต่อเนื่อง 3 ครั้ง และครั้งที่ 4 ถูกระงับ)

เพื่อที่จะค้นหานโยบายละเว้นของผู้ใช้บริการ ให้ คลิ๊กที่ Security ในเมนูด้านบน จากนั้นเลือก Wireless Protection Policies จากนั้นไปที่ Client Exclusion Policies ที่อยู่ทางด้านซ้ายมือของเมนู ดังภาพที่ 11

|

ภาพที่ 11 แสดงหน้าจอ Client Exclusion Policies |

ท่านสามารถตั้งค่า Exclusion Timer โดยสามารถ Enable การทำงานของ Exclusion Option หรือสามารถ Disable มันได้ต่อหนึ่ง Controller นอกจากนี้ ยังสามารถ Enable หรือ Disable Exclusion Timer ต่อหนึ่ง WLAN ได้

|

ภาพที่ 12 แสดงหน้าจอ รายละเอียดของ Client Exclusion Policies

|

จำนวนสูงสุดของการ Login พร้อมๆกันสำหรับชื่อ User หนึ่งมีค่าเท่ากับ “0” แต่ท่านสามารถเปลี่ยนค่าได้ โดยสามารถตั้งค่าได้ตั้งแต่ “0-8” ค่านี้สามารถตั้งบน Security > AAA > User Login Policies และยอมให้ท่านกำหนดจำนวนของการ Login เข้าไปพร้อมกันได้ โดยใช้ชื่อ User เพียงหนึ่งเดียว ตัวอย่างเช่น

|

ภาพที่ 13 แสดงหน้าจอ กำหนดจำนวนผู้เข้ามา Login ภายใต้ชื่อเดียวกัน |

โซลูชั่นการรักษาความปลอดภัยระดับ Layer 2

ไม่มีการพิสูจน์สิทธิ์

ต่อไปนี้เป็นการตั้งค่าคอนฟิกเพื่อมิให้มีการพิสูจน์สิทธิ์ ตัวอย่างนี้ใช้กับการพิสูจน์สิทธิ์ในระดับ Layer 3

|

ภาพที่ 14 แสดงตัวอย่างการจัดคอนฟิกเพื่อมิให้มีการพิสูจน์สิทธิ์ |

การจัดคอนฟิก Wireless Controller เพื่อมิต้องการพิสูจน์สิทธิ์

- คลิ๊ก ที่ WLAN จากหน้าจอ GUI ของ Controller หากต้องการสร้าง WLAN

จะปรากฏหน้าจอ WLAN โดยหน้าจอนี้จะแสดงรายการ WLAN ที่ได้จัดคอนฟิกเรียบร้อยแล้วบน Controller

- คลิ๊ก ที่ Go เพื่อที่จะสร้าง WLAN ใหม่

- ใส่ค่าที่แสดงขอบข่ายการทำงานของ WLAN

|

ภาพที่ 15 แสดงหน้าจอตั้งชื่อ SSID

|

- คลิ๊ก ที่ Apply

- ภายใต้หัวข้อ WLAN > Edit ให้นิยามขอบเขตการทำงานที่เจาะจงให้กับ WLAN

- คลิ๊ก ที่ Security แล้วเลือก None สำหรับ Security ในระดับ Layer 2 และ Layer 3

หมายเหตุ : เพื่อให้ WLAN พร้อมทำงาน ท่านจะต้อง Enable สถานะการทำงานเสียก่อน เพื่อที่จะ Enable สถานะดังกล่าว ท่านจะต้องกาเครื่องหมายถูกที่กล่อง Status ภายใต้แถบของ General

|

ภาพที่ 16 แสดงหน้าจอการกำหนดเพื่อมิให้มีการพิสูจน์สิทธิ์ |

การทำเช่นนี้ เป็นการ Enable มิให้มีการ Authentication สำหรับ WLAN นี้

- เลือกขอบเขตการทำงานของ WLAN ตามที่ท่านออกแบบมา ในตัวอย่างนี้สมมติว่าใช้ค่าดีฟอลด์

- คลิ๊ก ที่ Apply

การติดตั้ง Wireless Client เพื่อมิให้มีการพิสูจน์สิทธิ์

ตัวอย่างต่อไปนี้เป็นการใช้ Client Adapter รุ่น Aironet 802.11a/b/g ที่รัน Firmware 3.5 และ ADU version 3.5

- เพื่อที่จะจัดสร้าง Profile ใหม่ ให้ คลิ๊ก ที่ Profile management บน ADU

- คลิ๊ก ที่ New

- เมื่อปรากฏหน้าจอ Profile management (General) ให้ดำเนินการตามขั้นตอนต่อไปนี้ เพื่อจัดตั้ง ชื่อ Profile ชื่อ Client และ SSID

- ในชื่อของ Profile ใหม่ ในช่อง Profile name ในกรณีนี้สมมตใช้ชื่อว่า NoAuthentication

- ใส่ชื่อของ Client ในช่อง Client Name จากตัวอย่างนี้ใช้ Client1

- ภายใต้ช่อง Network Names ให้ใส่ชื่อ SSID ที่จะใช้ใน Profile นี้ จากตัวอย่างนี้เราใช้ชื่อ NoAuthentication

|

ภาพที่ 17 แสดงหน้าจอการติดตั้ง Profile |

4. ให้ คลิ๊ก ที่ Security tab.

|

ภาพที่ 18 แสดงหน้าจอเพื่อกำหนดมิให้พิสูจน์สิทธิ์บนเครื่อง Client

|

- คลิ๊ก ที่ None ภายใต้ Set Security Option จากนั้น คลิ๊ก OK

เมื่อ SSID ถูกกระตุ้นให้ทำงาน ผู้ใช้งานจะสามารถเข้าสู่เครือข่าย WLAN โดยไม่ต้องมีการพิสูจน์สิทธิ์

|

ภาพที่ 19 แสดงหน้าจอหลังตั้งค่าเสร็จ

|

การพิสูจน์สิทธิ์ผ่านทาง 802.1x

|

ภาพที่ 20 แสดงตัวอย่างคอนฟิกเพื่อพิสูจน์สิทธิ์ภายใต้ 802.1x |

ตัวอย่างการตั้งค่าคอนฟิก WLC สำหรับการพิสูจน์สิทธิ์แบบ 802.1x

ดำเนินการตามขั้นตอนต่อตั้งค่าการพิสูจน์สิทธิ์แบบ 802.1X

- คลิ๊ก ที่ WLAN บนหน้าจอ GUI ของ Wireless LAN Controller ซึ่งจะแสดงรายการของ WLAN ที่ได้ถูกคอนฟิกไว้ก่อนหน้านี้

- คลิ๊ก ที่ New เพื่อจัดตั้ง WLAN ใหม่ จากตัวอย่างนี้ เราจะใช้ชื่อ WLAN ว่า 802.1x และมี WLAN ID คือ 3 นอกจากนี้ให้ใส่ชื่อ Profile เพิ่มเข้าไปด้วย

|

ภาพที่ 21 แสดงหน้าจอติดตั้งชื่อ profile และ SSID

|

- คลิ๊ก ที่ Apply

- ภายใต้หน้าต่าง WLAN >Edit ให้กำหนดขอบเขตการทำงานของ WLAN

- ที่ Layer 2 Drop Down list เลือก 802.1x (ให้สังเกตุว่ามีเพียง 802.1x ที่เข้ารหัสภายใต้ WEP เท่านั้นที่ใช้งานได้ ให้เลือกระหว่าง 40 บิตกับ 104 บิต และดูให้แน่ใจว่า Layer 3 Security ได้ถูกตั้งค่าไว้ให้เป็น None หลังจากติดตั้งแล้ว เท่ากับว่า ท่านได้ Enable การทำงานของกระบวนการพิสูจน์สิทธิ์แบบ 802.1x

- ภายใต้ขอบเขตการทำงานของ RADIUS Server ให้เลือก RADIUS Server ที่จะถูกนำมาใช้เพื่อพิสูจน์สิทธิ์แก่ผู้ใช้งานหรือ Client

- เลือกขอบเตการทำงานตามที่ท่านได้ออกแบบไว้ ตัวอย่างนี้ใช้ค่าดีฟอลด์

- คลิ๊ก ที่ Apply

|

ภาพที่ 22 เลือก 802.1x และเลือก WEP 104 บิตเพื่อเข้ารหัสข้อมูล

|

หมายเหตุ :

- หากท่านเลือก

- หากท่านเลือก WPA1 หรือ WPA2 สำหรับ Security ในระดับ Layer 2 แล้ว Option ต่อไปนี้จะปรากฏภายใต้ การบริหารกุญแจพิสูจน์สิทธิ์

- CCKM หากท่านเลือกออปชั่นนี้แล้ว มีเพียง CCKM Client เท่านั้นที่ได้รับบริการ ที่ซึ่ง Client จะถูกนำไปพิสูจน์สิทธิ์ที่เซิร์ฟเวอร์ภายนอกโดยตรง

- PSK – หากท่านเลือก Option นี้ มีเพียง Client ที่ใช้ Pre-shared Key เท่านั้น ที่สามารถใช้ได้

การจัดคอนฟิก Wireless Client สำหรับการพิสูจน์สิทธิ์แบบ 802.1x

ต่อไปนี้เป็นขั้นตอนการจัดคอนฟิก Wireless LAN Client ให้สามารถพิสูจน์สิทธิ์โดย 802.1x

- เพื่อที่จะจัดสร้าง Profile ใหม่ ให้ คลิ๊ก ที่ Profile Management บน ADU

- คลิ๊ก ที่ New

- เมื่อปรากฏหน้าจอ Profile management (General) ให้ดำเนินการตามขั้นตอนต่อไปนี้

- ใส่ชื่อของ Profile ในช่อง Profile Name ตัวอย่างนี้สมมติว่าจะใช้ชื่อว่า EAPAuth

- ใส่ชื่อของ Client ที่ใช้พิสูจน์ตัวตน ตัวอย่างนี้สมมติว่า Client 3

- ภายใต้ Network name ให้ใส่ชื่อ SSID ที่จะใช้สำหรับ Profile นี้ โดยชื่อ SSOD นี้เป็นชื่อเดียวกันกับที่ท่านติดตั้งไว้บน SSID ตัวอย่างชื่อ SSID ในที่นี้คือ 802.1x

|

ภาพที่ 23 กำหนดชื่อ Profile และ SSID

|

- คลิ๊ก ที่ Security Tab

- คลิ๊ก ที่ปุ่ม

- จาก

- เลือก Configure เพื่อที่จะคอนฟิกขอบเขตการทำงานของ EAP

|

ภาพที่ 24 เลือกประเภทของ EAP |

|

ภาพที่ 25 กำหนดรายละเอียดของ LEAP

|

- คลิ๊ก Apply

เมื่อ SSID ถูกกระตุ้นให้ทำงาน Client ที่เชื่อมต่อกับ WLAN จะได้รับการพิสูจน์สิทธิ์ในแบบของ 802.1x โดยมีการใช้ Dynamic WEP สำหรับการพิสูจน์สิทธิ์ในครั้งนี้

|

ภาพที่ 26 แสดงรายละเอียดหลังการตั้งค่า

|

การติดตั้ง WPA

ต่อไปนี้เป็นตัวอย่างในกรณีที่จะพิสูจน์สิทธิ์แบบ WPA พร้อมด้วย 802.1x

|

ภาพที่ 27 แสดงการพิสูจน์สิทธิ์ด้วย WPA

|

การจัดคอนฟิก WLC สำหรับ WPA

ดำเนินการต่อไปนี้เพื่อจัดตั้งวิธีการพิสูจน์สิทธิ์ที่ใช้ WPA

- ให้ คลิ๊ก ที่ WLAN จากหน้าจอ GUI บน Wireless Controller ซึ่งจะปรากฏหน้าจอแสดงรายการของ WLAN ที่ได้ติดตั้งไว้ก่อนหน้านี้ (หากมี)

- คลิ๊ก ที่ Go เพื่อจัดคอนฟิก WLAN ใหม่ ในกรณีนี้สมมติว่าจะใช้ WPA และ WLAN ID ในที่นี้คือ 5

- คลิ๊ก ที่ Apply

|

ภาพที่ 28 แสดงการตั้งชื่อ Profile และ SSID

|

4. ในหน้าต่าง WLAN >Edit ให้กำหนดขอบเขตการทำงานของ WLAN

|

ภาพที่ 29 แสดงการกำหนดรายละเอียดใช้งาน WPA

|

- คลิ๊ก ที่ Security tab จากนั้น คลิ๊ก ที่ Layer 2 Tab และเลือก WPA+WPA2 จาก Layer 2 Security Drop down list

- ภายใต้ WPA1+WPA2 Parameter ให้กาเครื่องหมายถูกที่กล่อง WPA1 policy ในกรณีที่ต้องการ Enable การทำงานของ WPA1 ให้กาเครื่องหมายถูกที่กล่อง WPA2 Policy หากต้องการ Enable การทำงานของ WPA2 หรือจะกาเครื่องหมายทั้งสองอย่างได้ เพื่อให้สามารถใช้ทั้ง WPA1 และ WPA2 ค่าดีฟอลด์ปกติคือ Disable ทั้ง WPA1 และ WPA2 หากทั้งต้องการให้ทั้งสองอย่างถูก Disable ตัว Access Point จะมีการส่ง Beacon ออกไปรวมทั้งข่าวสารเกี่ยวกับ Probe response สำหรับวิธีการพิสูจน์สิทธิ์โดยผ่านการบริหารกุญแจเท่านั้น

- กาเครื่องหมายถูกที่กล่อง AES ในกรณีที่ต้องการจะใช้การเข้ารหัสข้อมูลแบบ AES หรือกาเครื่องหมายถูกที่กล่อง TKIP ในกรณีที่ต้องการจะใช้ TKIP สำหรับ WPA และ WPA2 ค่าดีฟอลด์คือ WPA1 สำหรับ WPA1 และ AES สำหรับ WPA2

- เลือกวิธีการบริหารจัดการกุญแจอย่างใดอย่างหนึ่งต่อไปนี้ จาก Auth Key Mgmt drop down list

- CCKM หากท่านเลือกออปชั่นนี้แล้ว มีเพียง CCKM Client เท่านั้นที่ได้รับบริการ ที่ซึ่ง Client จะถูกนำไปพิสูจน์สิทธิ์ที่เซิร์ฟเวอร์ภายนอกโดยตรง

- PSK – หากท่านเลือกออปชั่นนี้ มีเพียง Client ที่ใช้ Pre-shared Key เท่านั้น ที่สามารถใช้ได้

จากตัวอย่างนี้ สมมติว่าเราจะใช้ 802.1x

|

ภาพที่ 30 แสดงการติดตั้ง AAA Server

|

หมายเหตุ : หากท่าเลือก PSK ให้เลือก ascii หรือ Hex จาก PSK format drop down list และใส่ค่า pre-shared key ในช่องว่าง โดยค่า Pre-shared Key จะต้องประกอบด้วย Text Character 8 ถึง 63 โดยเป็น Ascii Code

- คลิ๊ก ที่ Apply เพื่อที่จะเปลี่ยนตามที่ต้องการ

วิธีการจัดคอนฟิก Wireless Client เพื่อรองรับ WPA

ดำเนินการตามขั้นตอนต่อไปนี้เพื่อติดตั้ง Wireless Client ให้ใช้ WPA

- ภายใต้หน้าจอ Profile Management บน ADU ให้ คลิ๊ก New เพื่อที่จะสร้าง Profile ใหม่

- คลิ๊ก ที่แถบ General และใส่ชื่อ Profile รวมทั้ง SSID ที่ Client จะต้องใช้

จากตัวอย่างนี้ สมมติว่าชื่อ Profile และ SSID คือ WPA และชื่อ SSID จะต้องตรงกันกับที่ท่านตั้งค่าไว้ใน Wireless LAN Controller

|

ภาพที่ 31 แสดงการกำหนดชื่อ Client และ SSID

|

- ที่ Security Tab ให้ คลิ๊ก เลือก WPA/WPA2/CCKM และเลือก ชนิดของ EAP ที่เหมาะสม จาก WPA/WPA2/CCKM EAP Type drop down list ขั้นตอนนี้เป็นการ Enable การทำงานของ WPA

- คลิ๊ก ปุ่ม Configure เพื่อที่จะกำหนดและตั้งค่า EAP ตรงกับ ชนิดของ EAP ที่เลือกไว้

|

ภาพที่ 32 เลือก WPA/WPA2/CCKM |

|

ภาพที่ 33 จัดตั้ง Password และ Username |

5. คลิ๊ก OK

|

ภาพที่ 34 หน้าจอหลังจากติดตั้งเสร็จ

|

อุปกรณ์ควบคุมการทำงานของอุปกรณ์ไร้สาย หรือที่เรียกว่า Wireless LAN Controller ได้รับความนิยม มากขึ้นเรื่อยๆ เนื่องจากความต้องการในการใช้งานเครือข่ายที่เน้นความสะดวกคล่องตัว ระบบเครือข่ายไร้สายสามารถตอบโจทย์นี้ได้ และเมื่อระบบเครือข่ายไร้สายมีขนาดที่โตขึ้น มีการเพิ่ม Access Point มากมายบนเครือข่าย Wireless LAN Controller จึงเป็นวิธีการเดียวที่จะเพิ่มความยืดหยุ่น ในการบริหารจัดการระบบเครือข่าย บทความนี้เป็นเพียงแนะนำการติดตั้งเบื้องต้นเท่านั้น